Java类编译与反编译基础

Java类编译与反编译基础

Java类编译与反编译基础

1. Java类编译与反编译基础

/**

* @author yz

*/

public class Test {

public static void hello() {

System.out.println("Hello~");

}

public void world() {

System.out.println("World!");

}

public static void main(String[] args) {

hello();

}

}

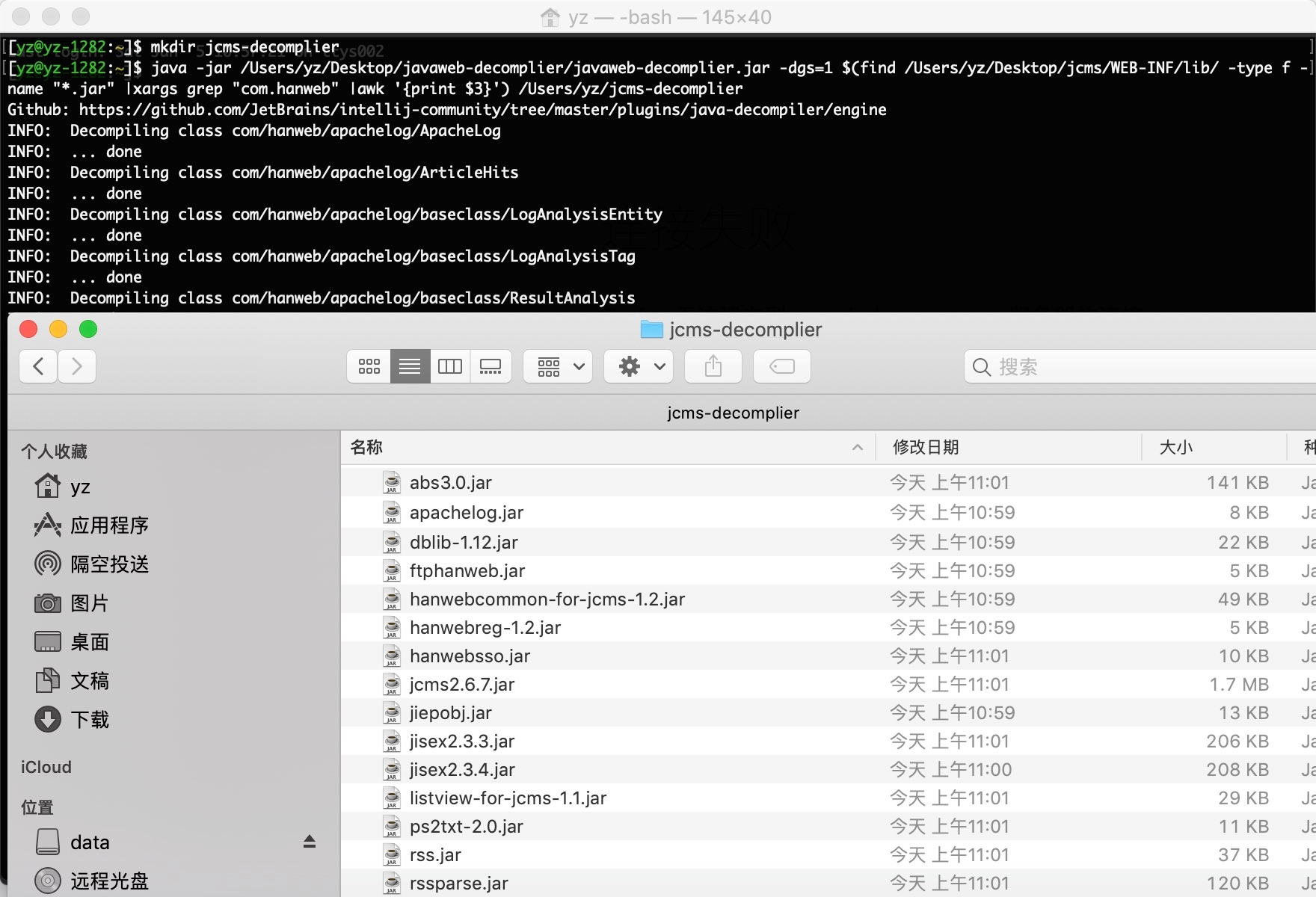

2. 反编译整个Jar技巧

3. IntelliJ IDEA 推荐

最后更新于