IDEA Java程序调试

IDEA Java程序调试

IDEA Java程序调试

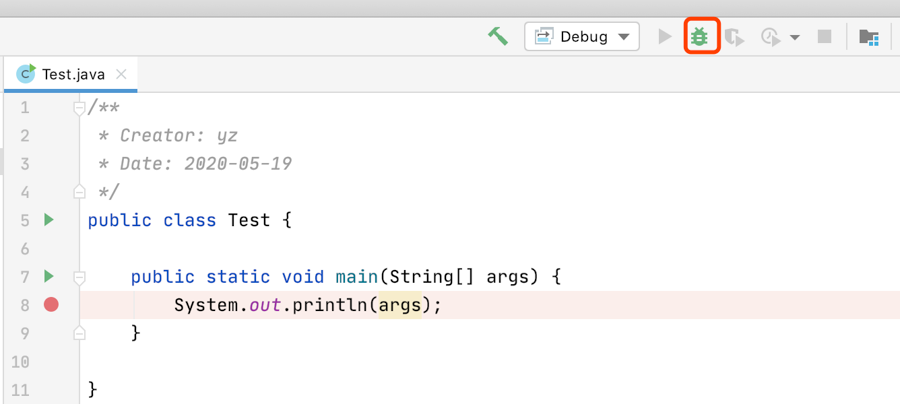

一、创建或打开一个Java项目

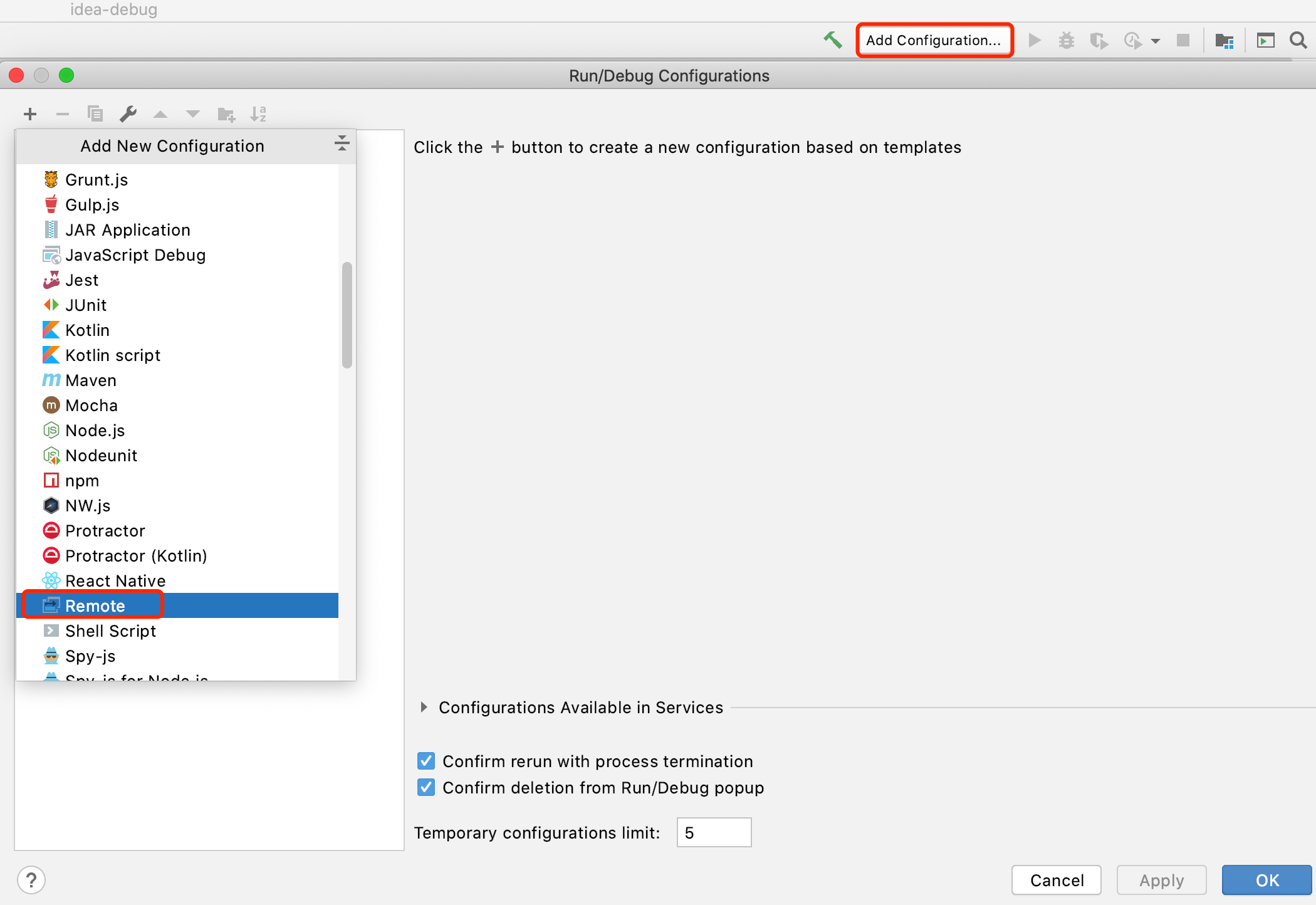

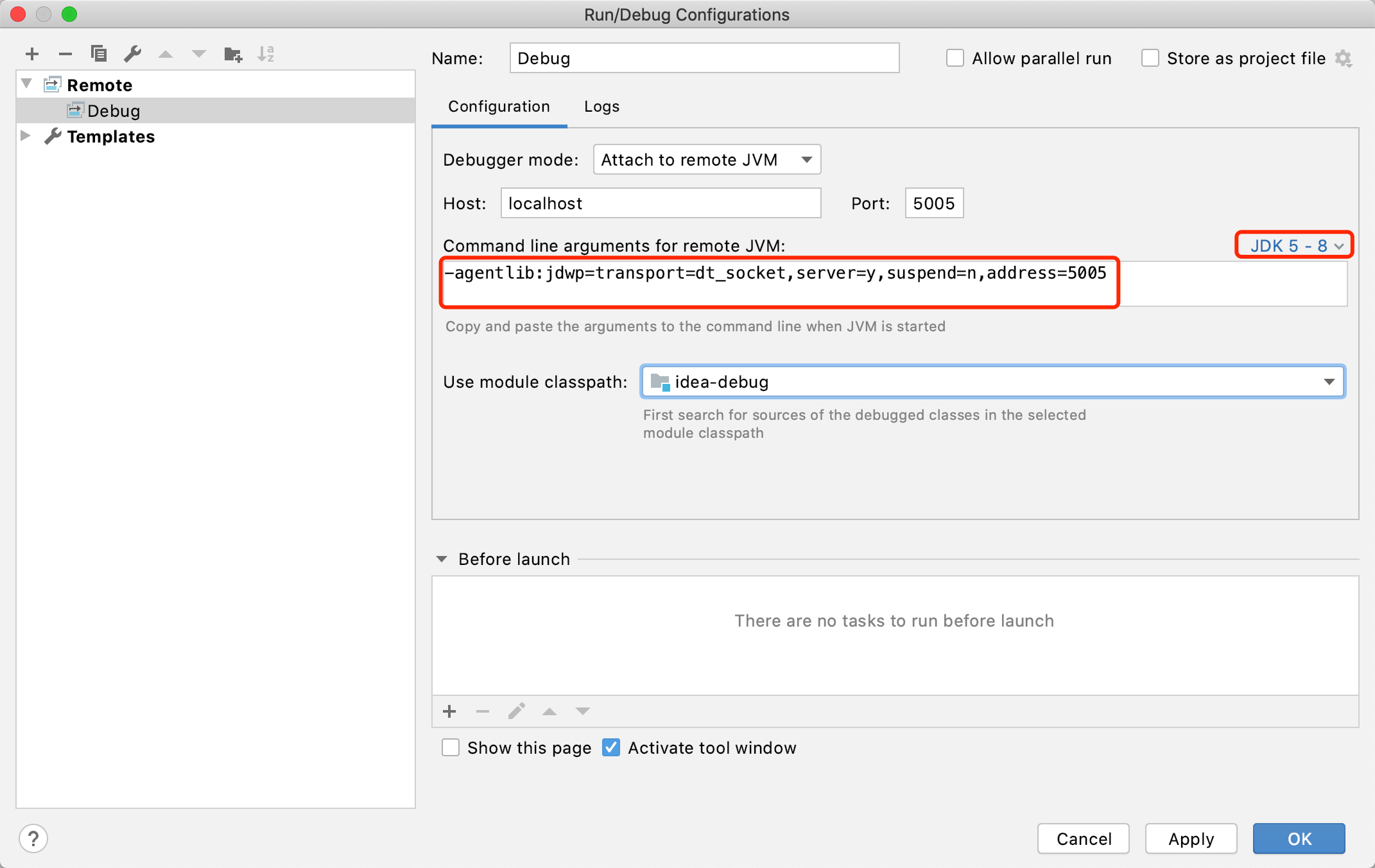

二、调试模式参数配置

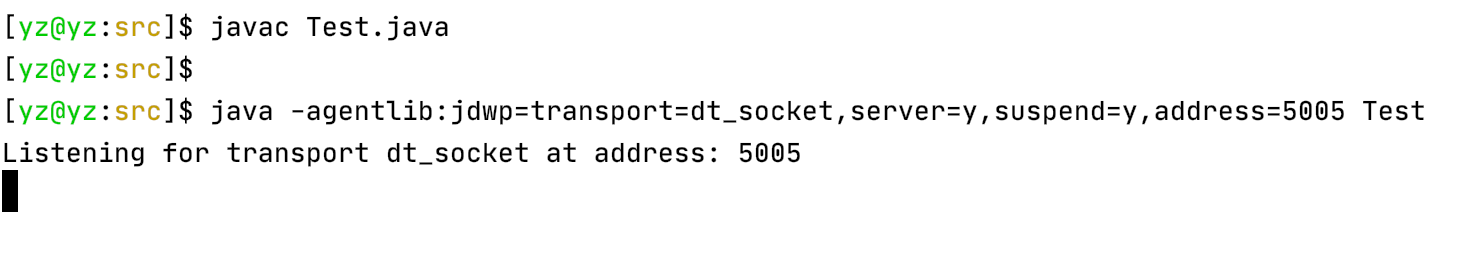

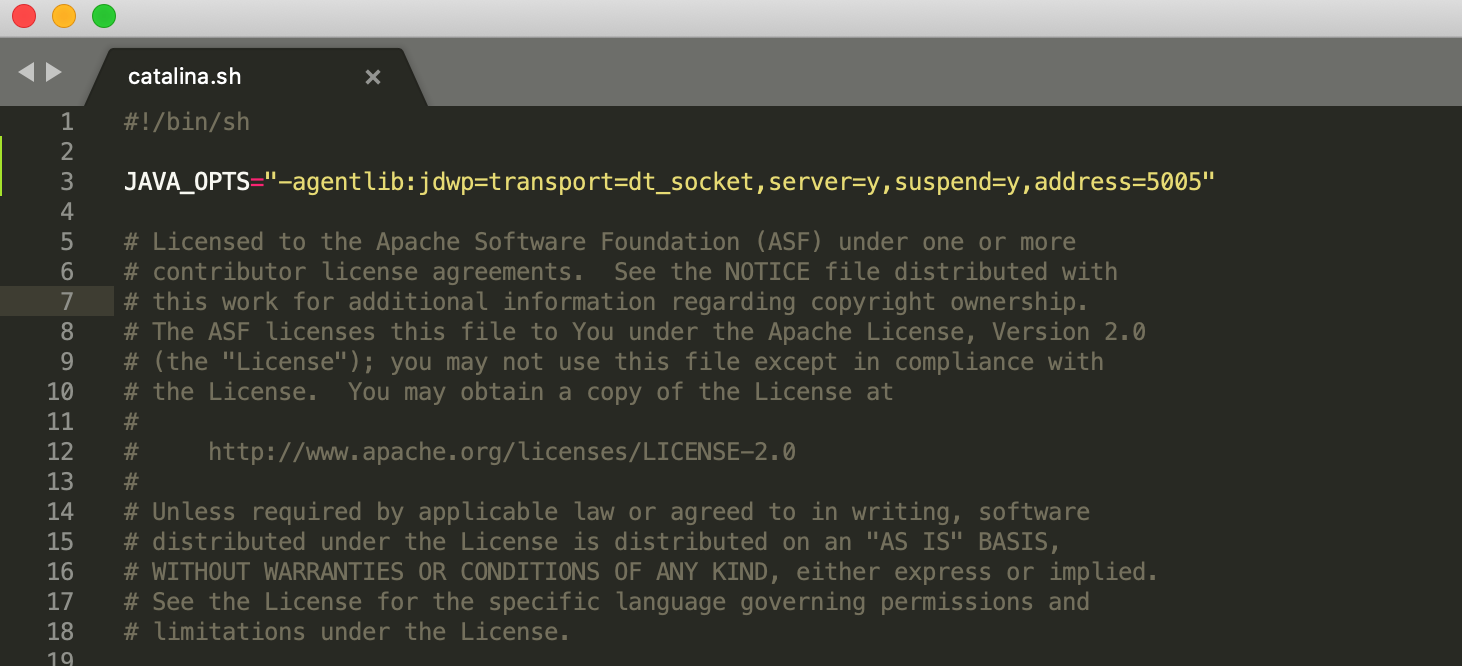

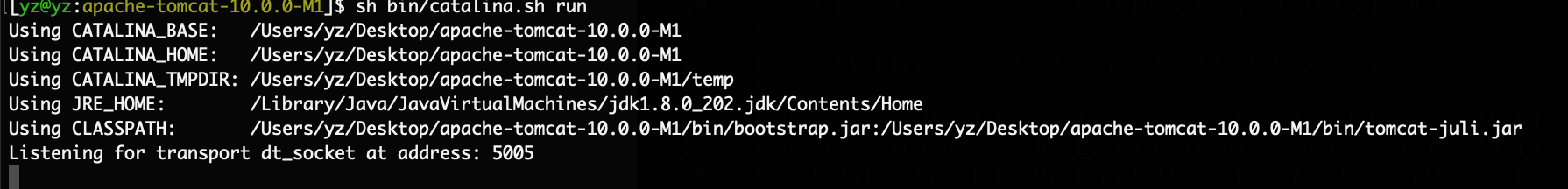

-agentlib:jdwp=transport=dt_socket,server=y,suspend=y,address=5005-agentlib:jdwp=transport=dt_socket,server=y,suspend=y,address=*:5005三、在IDEA中启用远程调试

四、远程调试Java应用程序

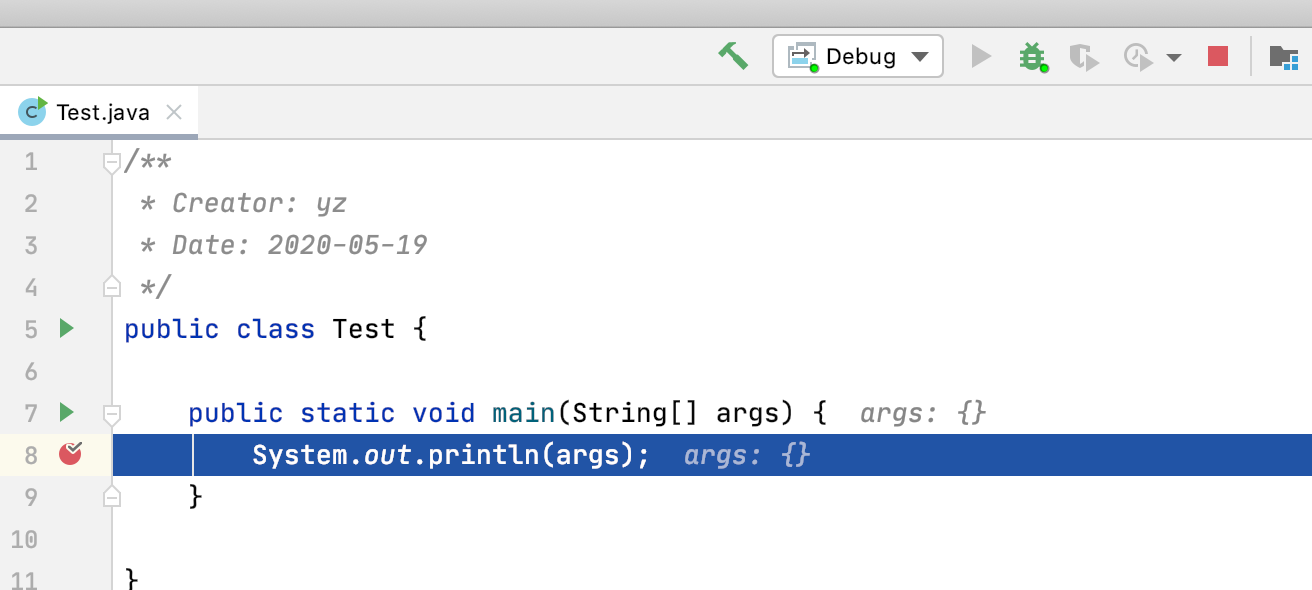

4.1 有源码调试

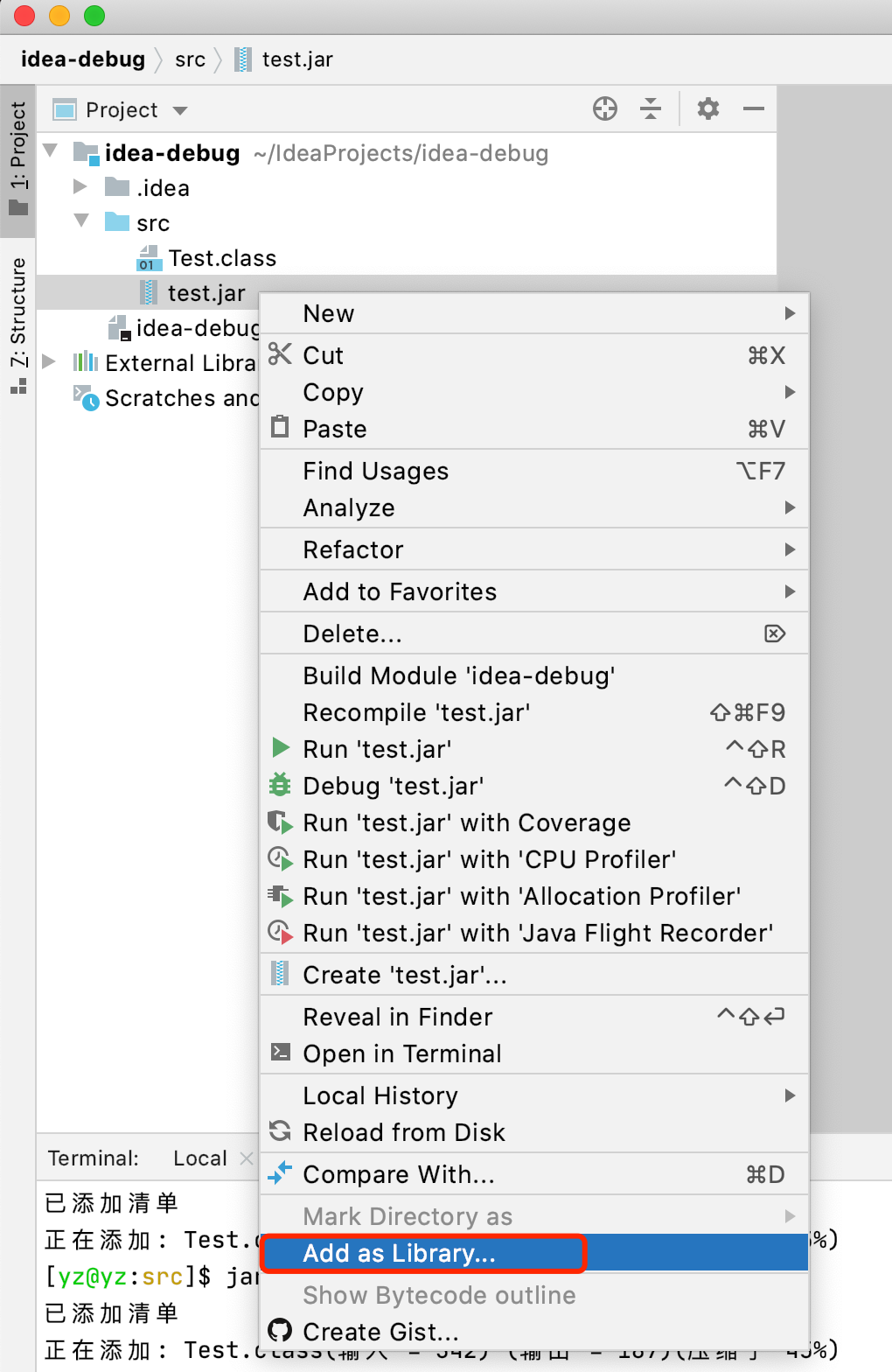

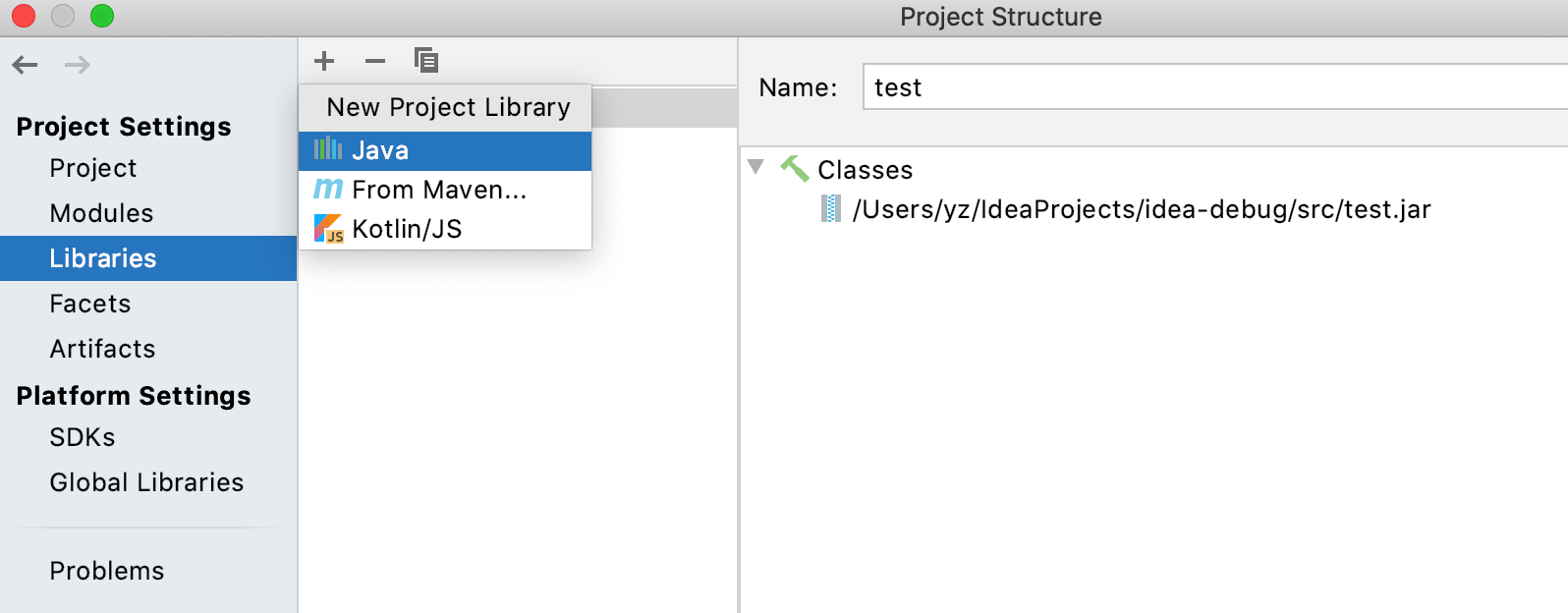

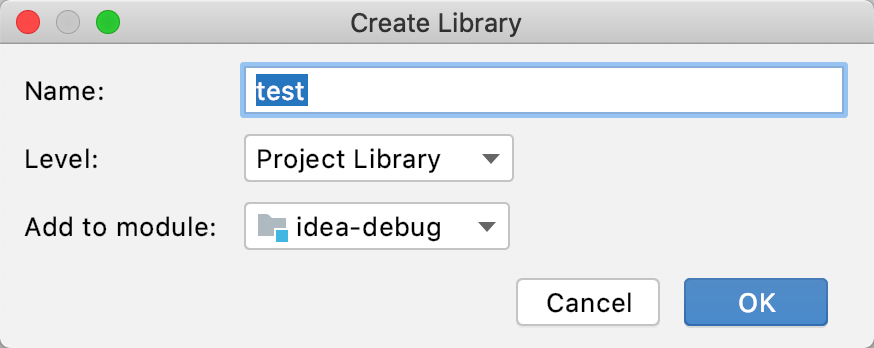

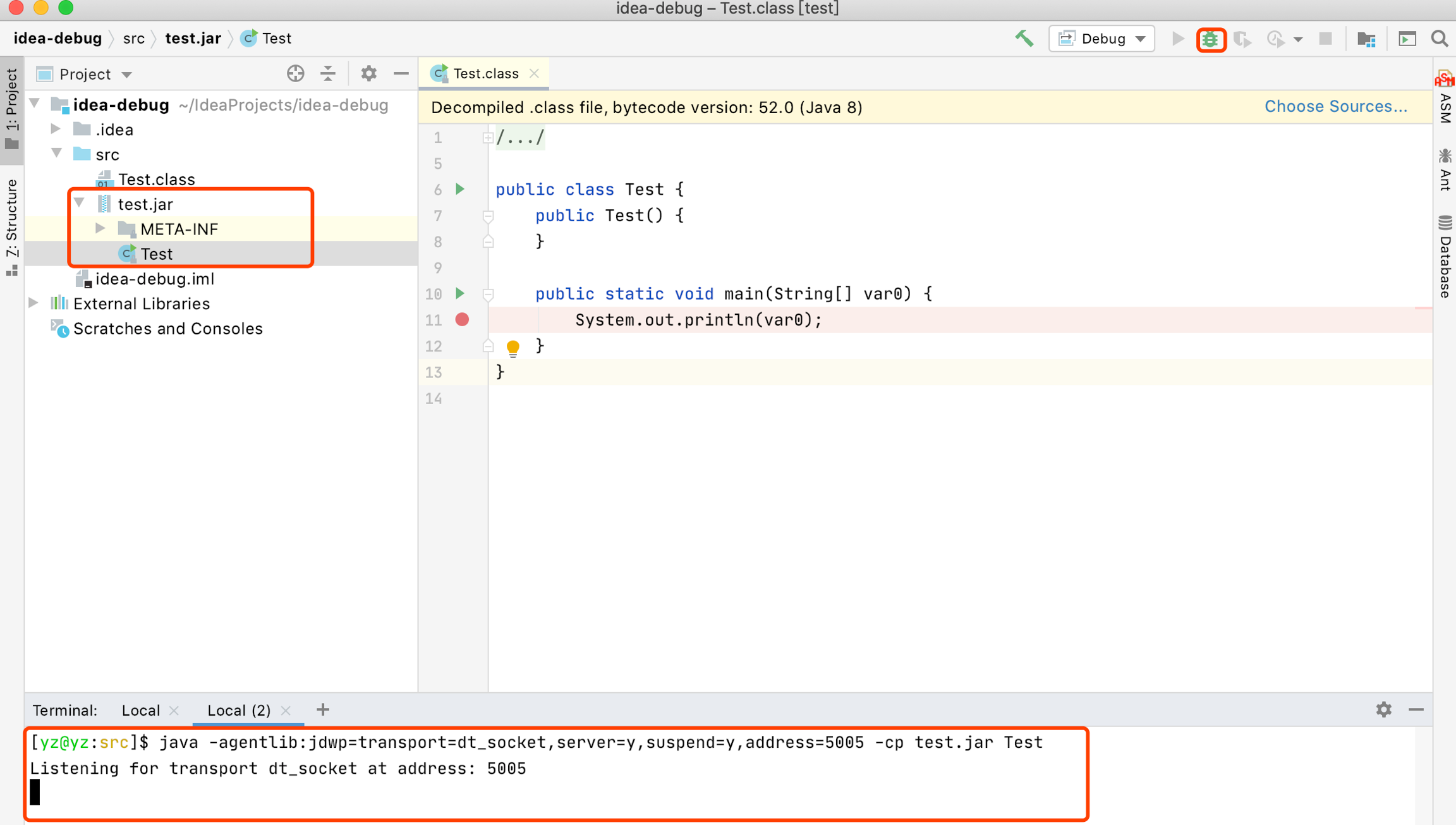

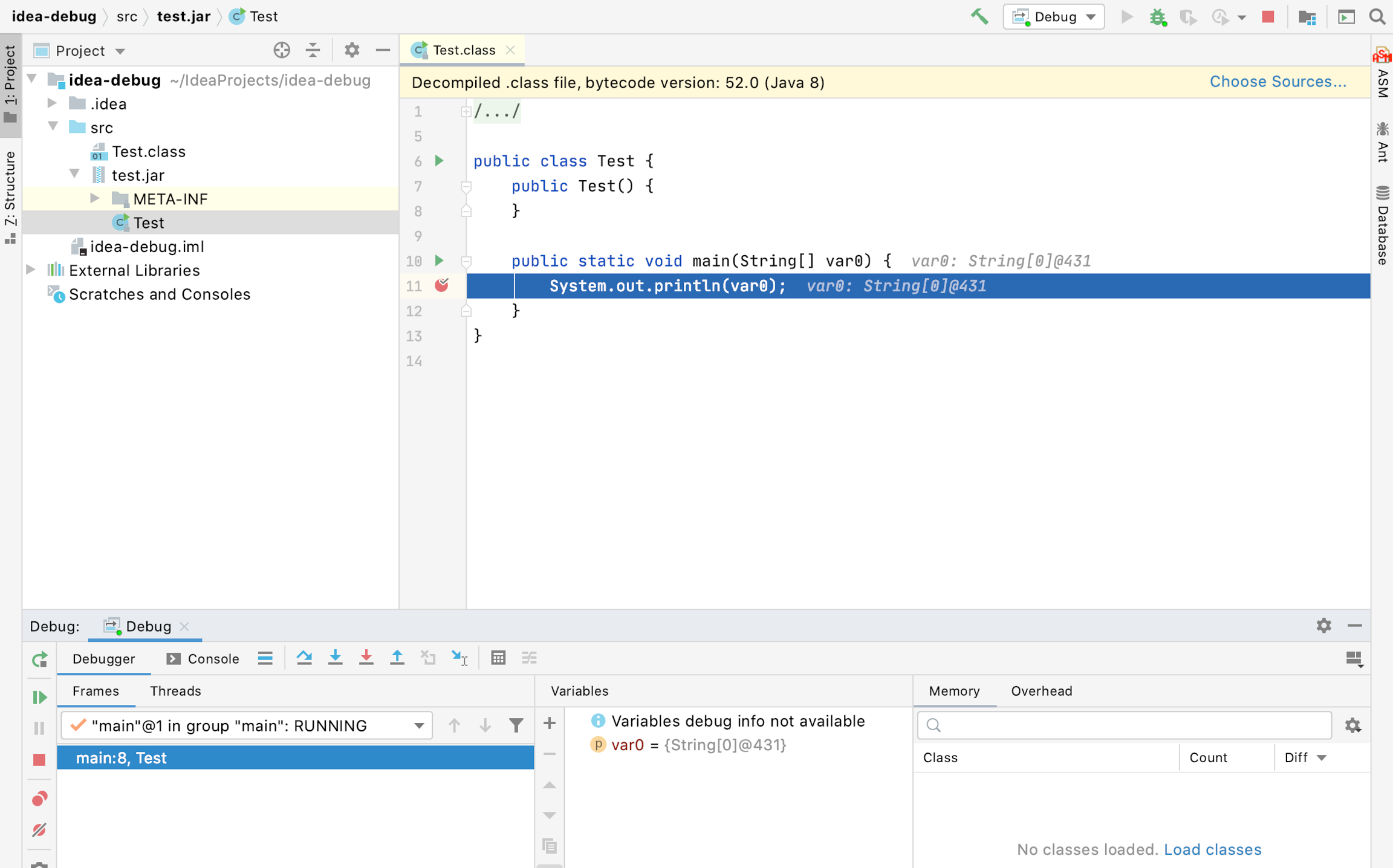

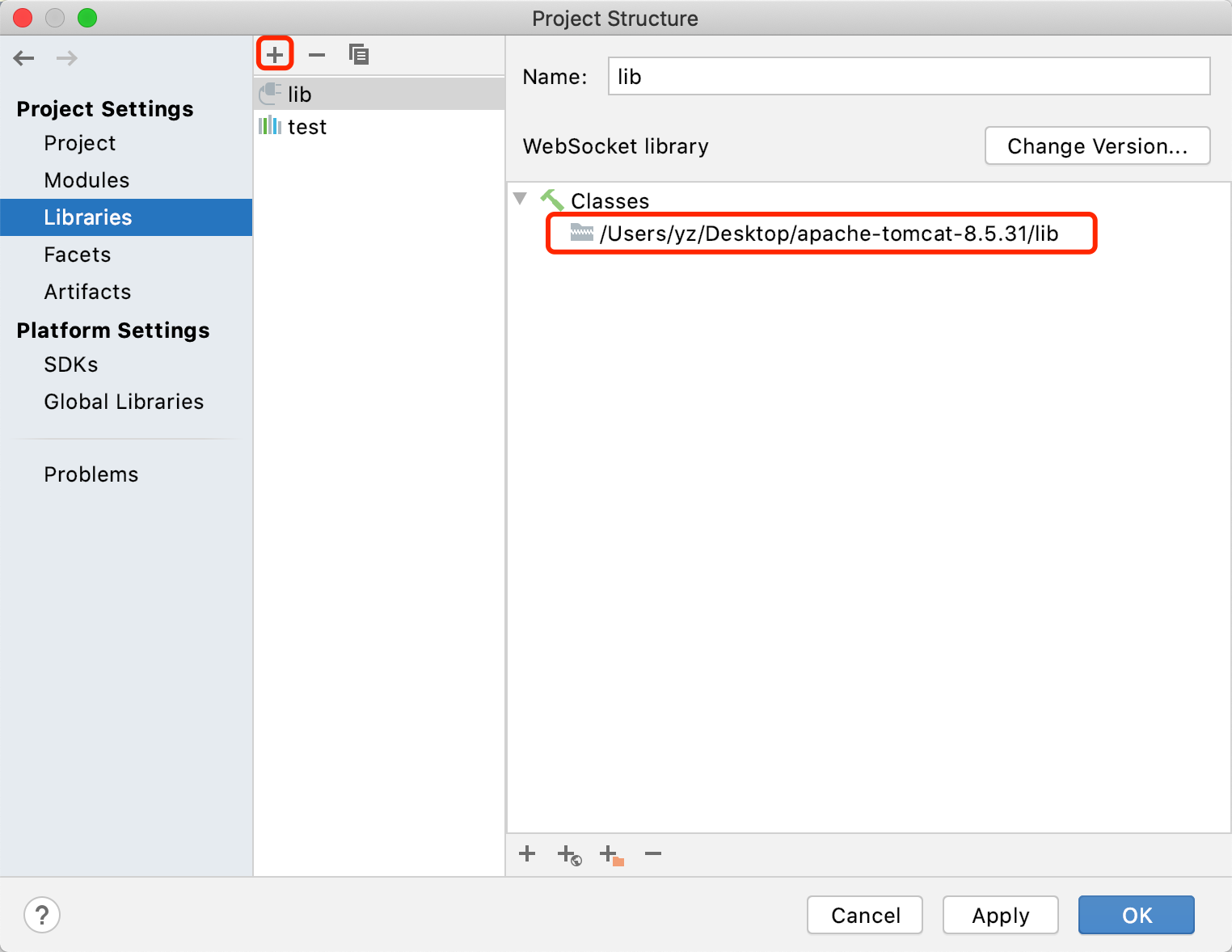

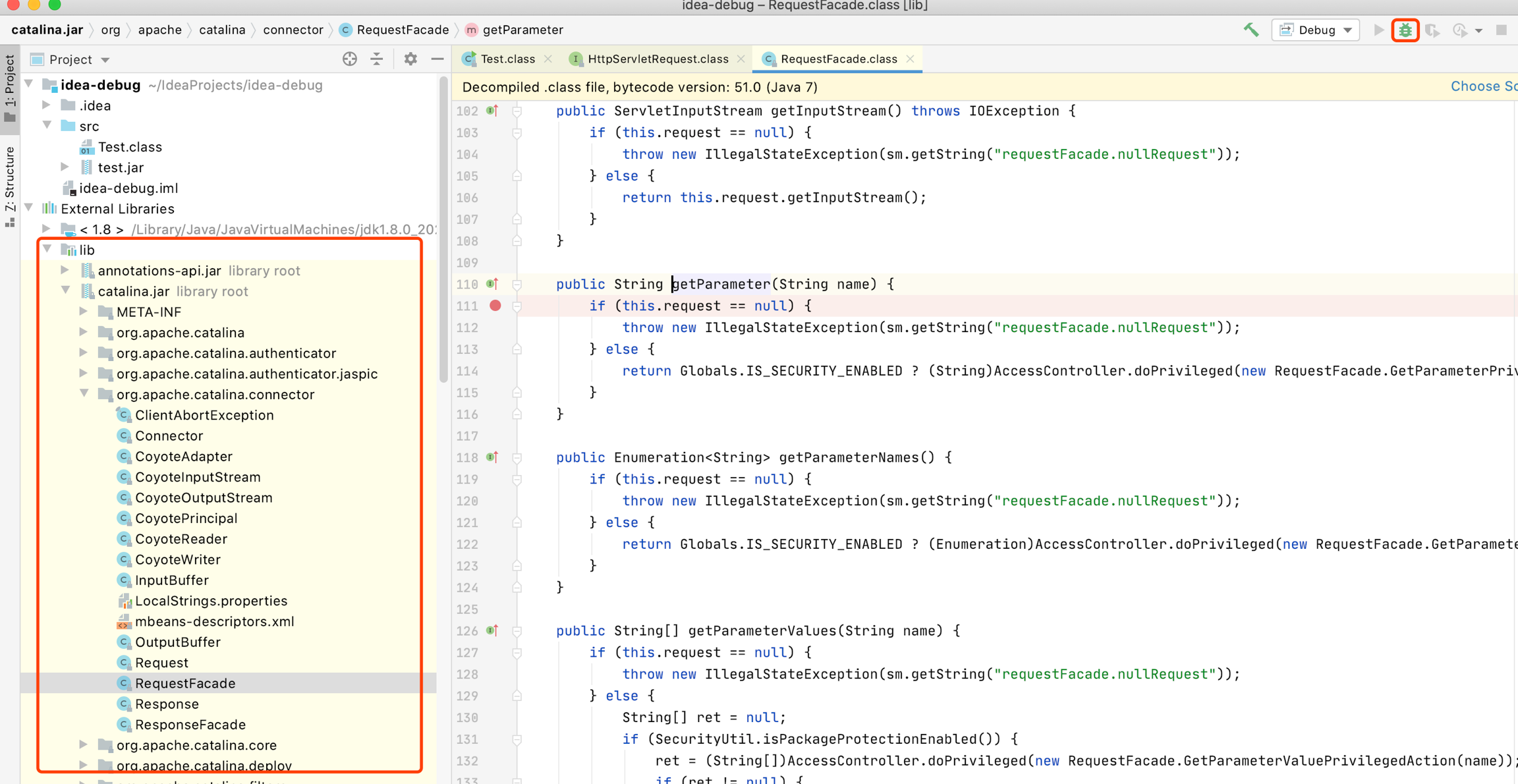

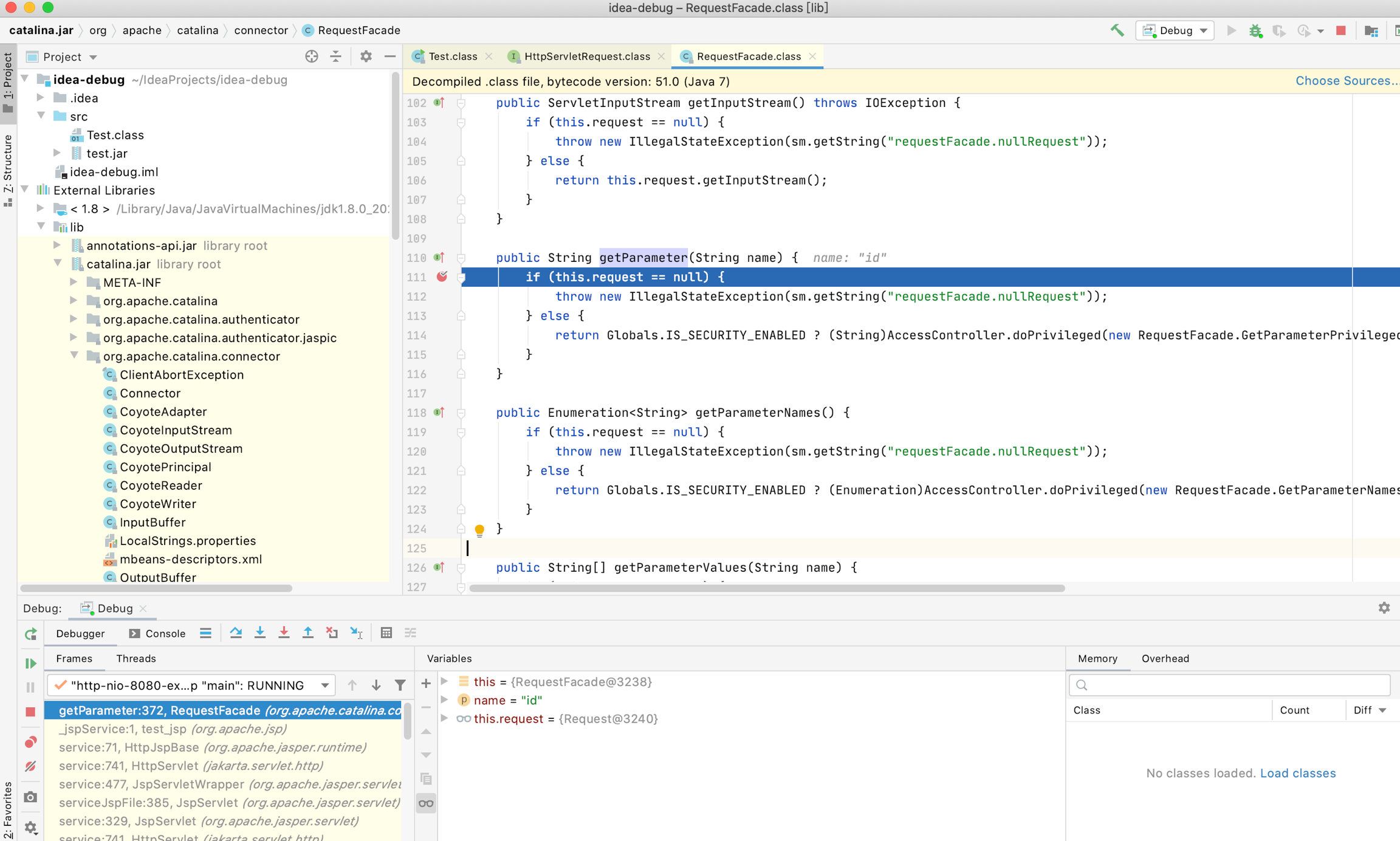

4.2 无源码,只有jar或者class文件调试

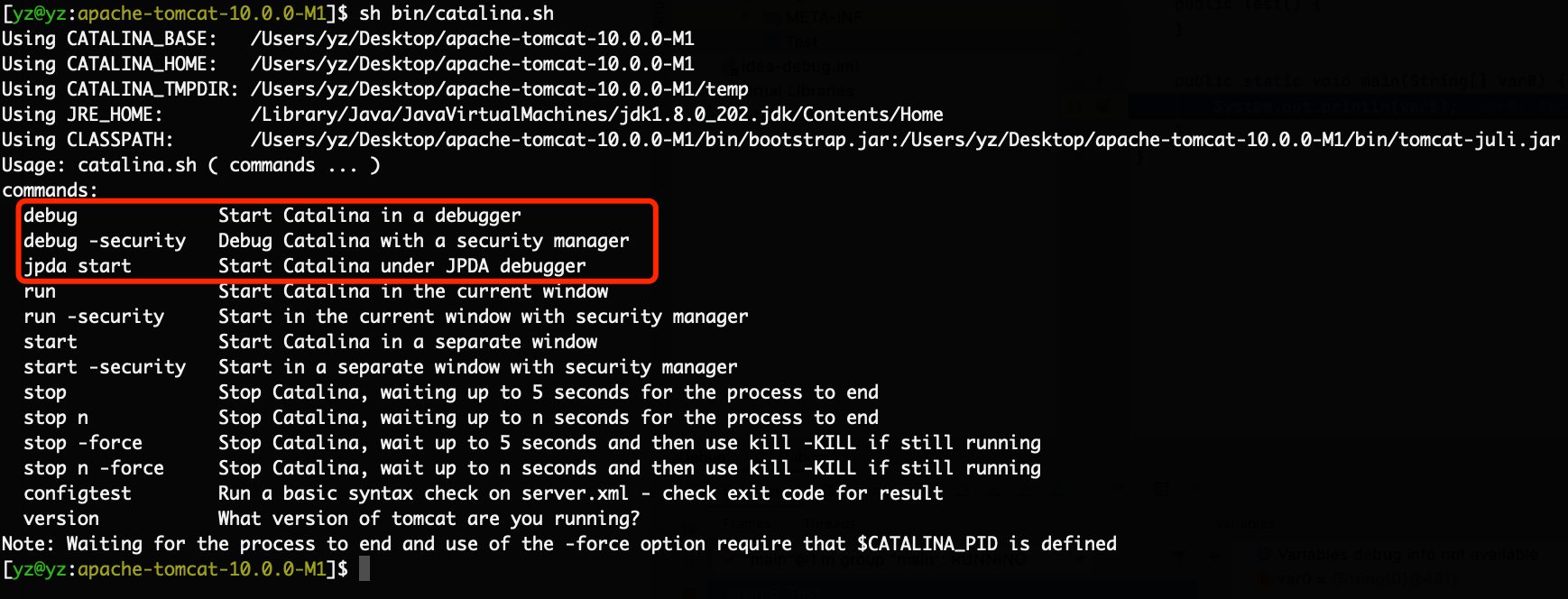

五、调试Tomcat示例

最后更新于